UOKiK ostrzega: Fałszywe polskie marki z Azji szturmują rynek polski

Cudowne dziecko Microsoftu. Miał 13 lat, gdy zaczął pracę

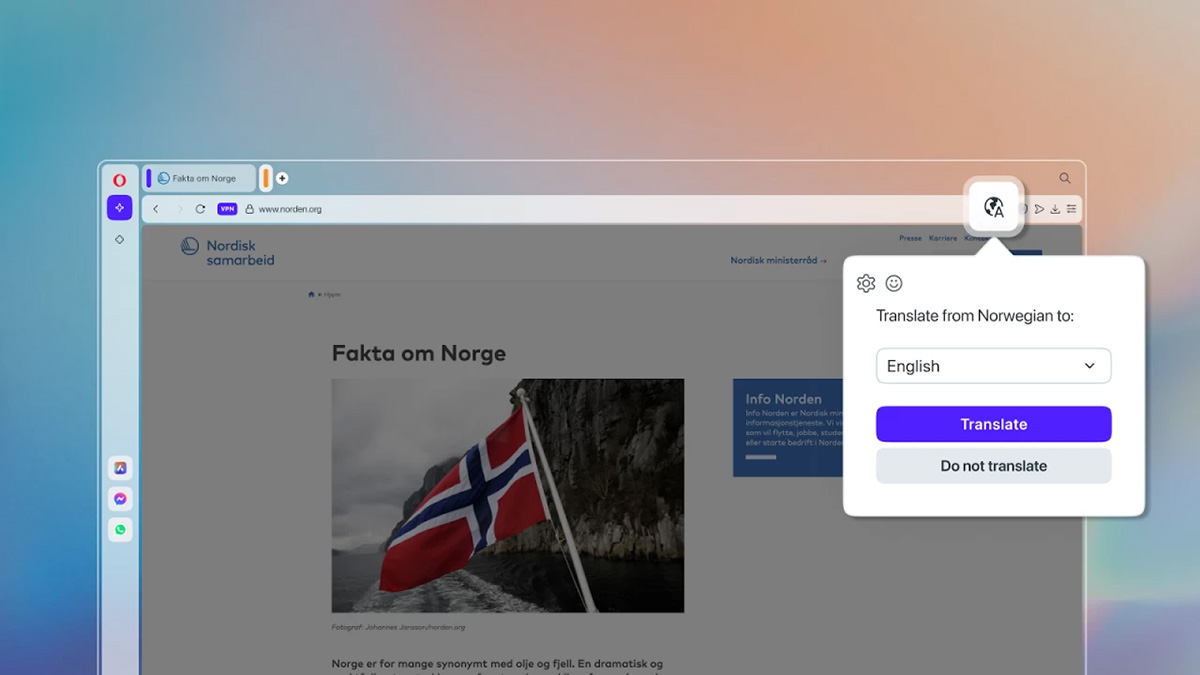

Nowe funkcje w Operze. Dwa panele i zero barier językowych

System kontroli europejskich granic jest dziurawy. Przerażające zaniedbania

Usuń to od razu. Ta aplikacja rejestruje każdy twój ruch

CONFidence 2025: Future of cybersecurity

Skanowanie AV-EDR poza kernelem Windows. Microsoft pracuje nad API

Obiecują Polakom rekompensatę za zakupy online. To pułapka

Właściciel PZL-Świdnik stawia na cyberbezpieczeństwo! Leonardo przejmuje udziały w spółce zajmującej się obroną cyfrową.

Epokowa zmiana w Windowsie! „Blue Screen of Death” nie będzie już niebieski!