Walka z kradzieżą tożsamości. Zastrzeżenie numeru PESEL coraz bliżej

Okradziona "na zdalny pulpit" nie musi spłacać 174 000 PLN. Zapadł wyrok.

Kradzież maili z Gmaila i atak na Androida. Trwa groźna kampania

Uważaj na krytyczną podatność w Microsoft Outlook

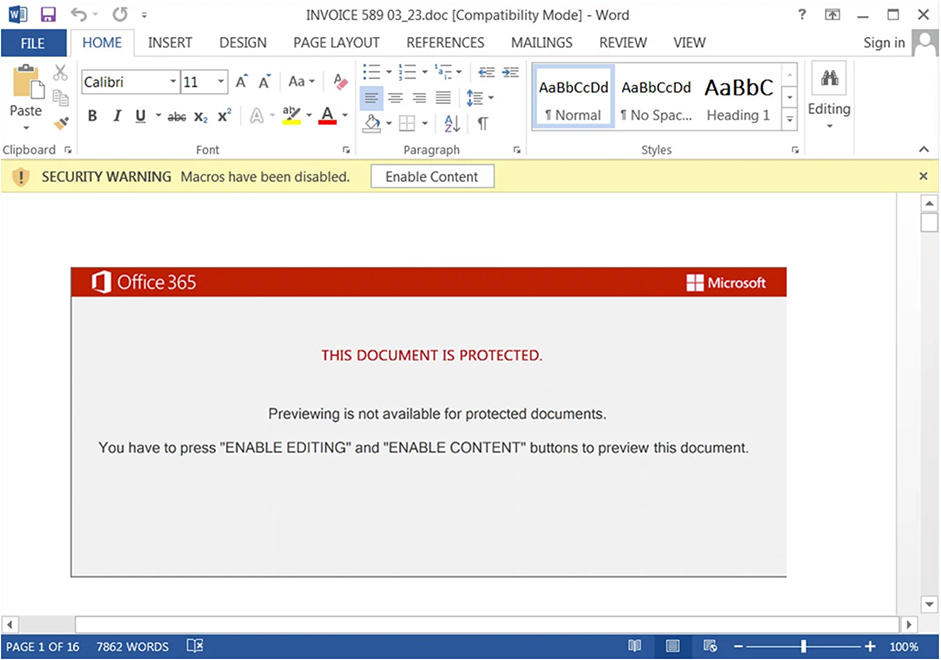

Znany malware Emotet teraz dystrybuowany przez Microsoft OneNote

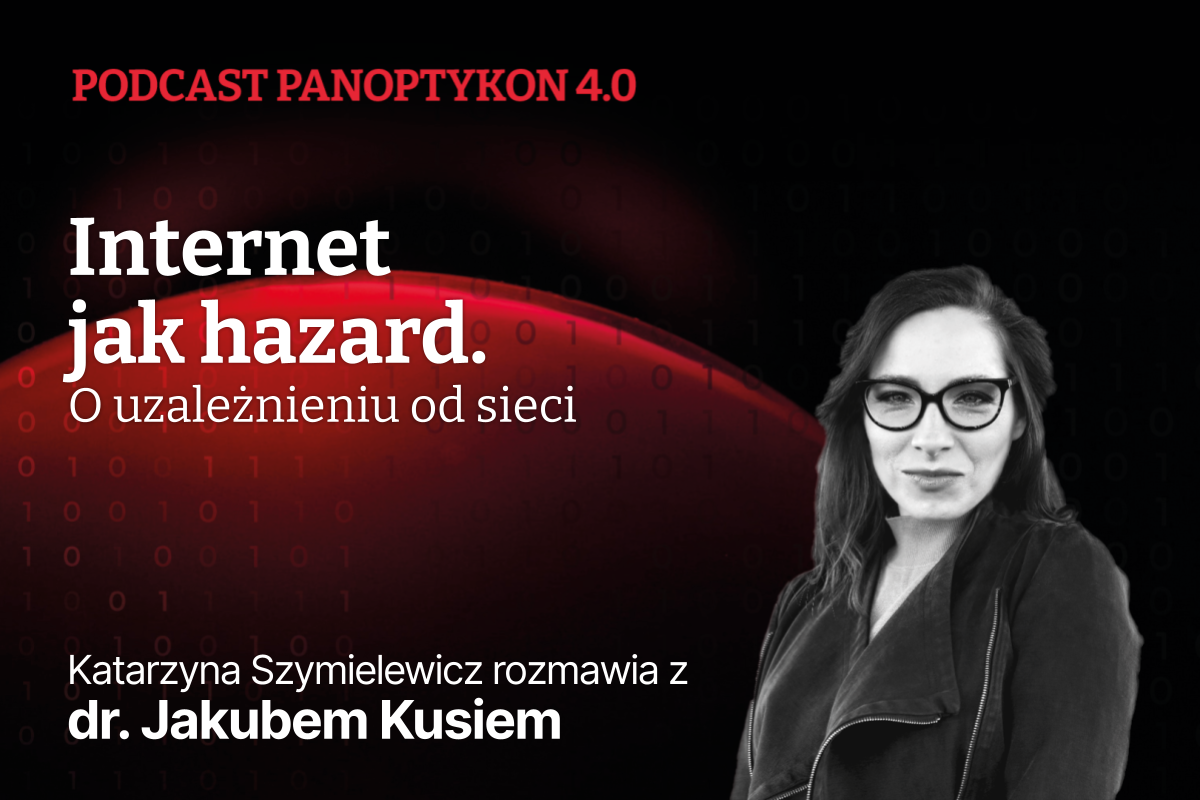

Kasyno popularności. Dlaczego media społecznościowe uzależniają? Rozmowa z dr. Jakubem Kusiem

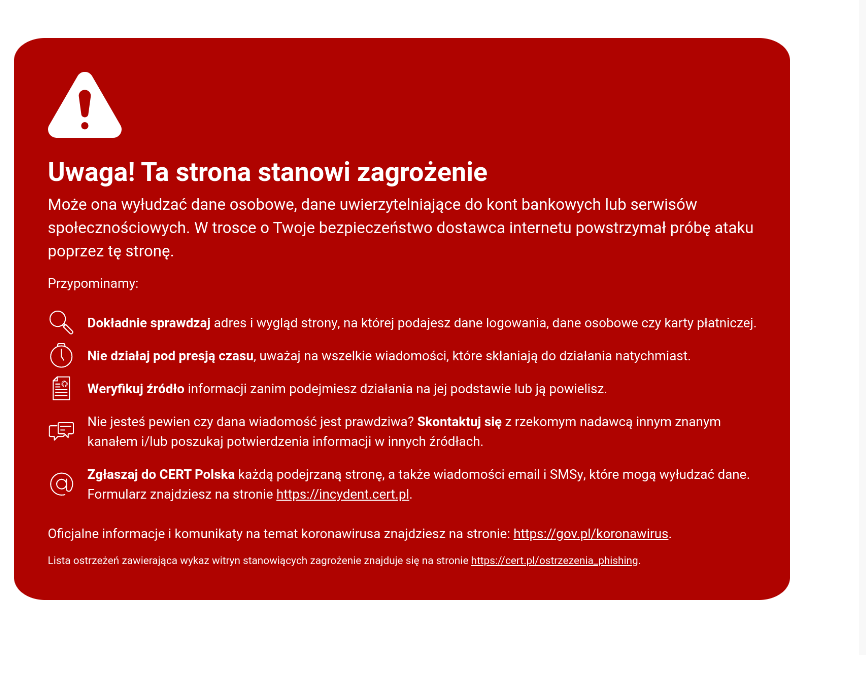

Lista niebezpiecznych domen CERT Polska. Jest na niej już ponad 100 tys. pozycji

"Widzowie tego oczekują". Tak babcia maltretowanego chłopca mówi o TikToku

Chiński Tencent zapowiada dalsze cięcia kosztów. Roczne przychody w dół

Rząd nie ma dowodów przeciwko TikTokowi