Gladinet łata aktywnie wykorzystywany zero-day w CentreStack (CVE-2025-11371)

Zero-day i groźna eskalacja uprawnień w systemie Windows – analiza CVE-2025-59230 i ostrzeżenie CISA

5 funkcji mObywatela, których mogłeś nie znać. Koniecznie je sprawdź

SKANDAL! Tajne wojskowe dokumenty, w tym plany magazynów z bronią znalezione na... wysypisko śmieci

Chińscy hakerzy zaatakowali firmę chroniącą najwyższe władze USA

Niemieckie myśliwce z bazą w Malborku. Tym razem będą po naszej stronie

SAP NOW AI Tour 2025: Cyfryzacja kręgosłupem działania

Nowa funkcja Google w Polsce. Twoje zdjęcia przemówią

Edge computing – kamień milowy w rozwoju technologii chmurowych

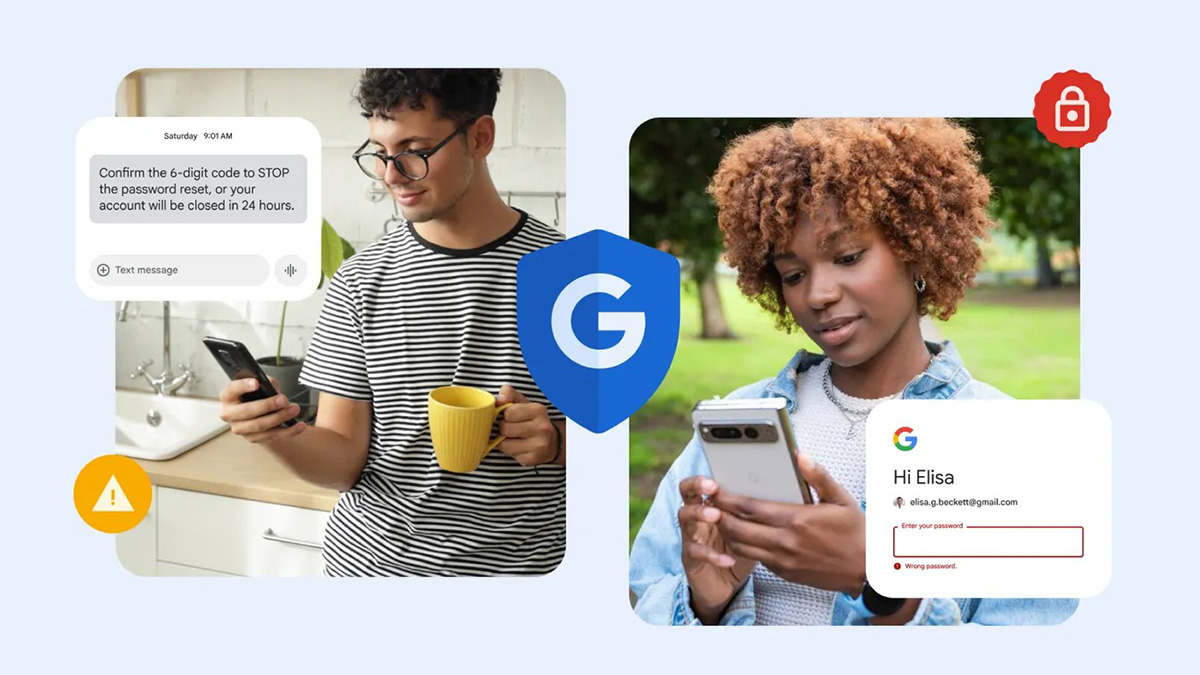

Google ma funkcję dla nieogarów. Rzuci ci koło ratunkowe