Luki w Fuji Electric V-SFT (HMI Configurator): analiza techniczna, skutki dla OT i jak się zabezpieczyć

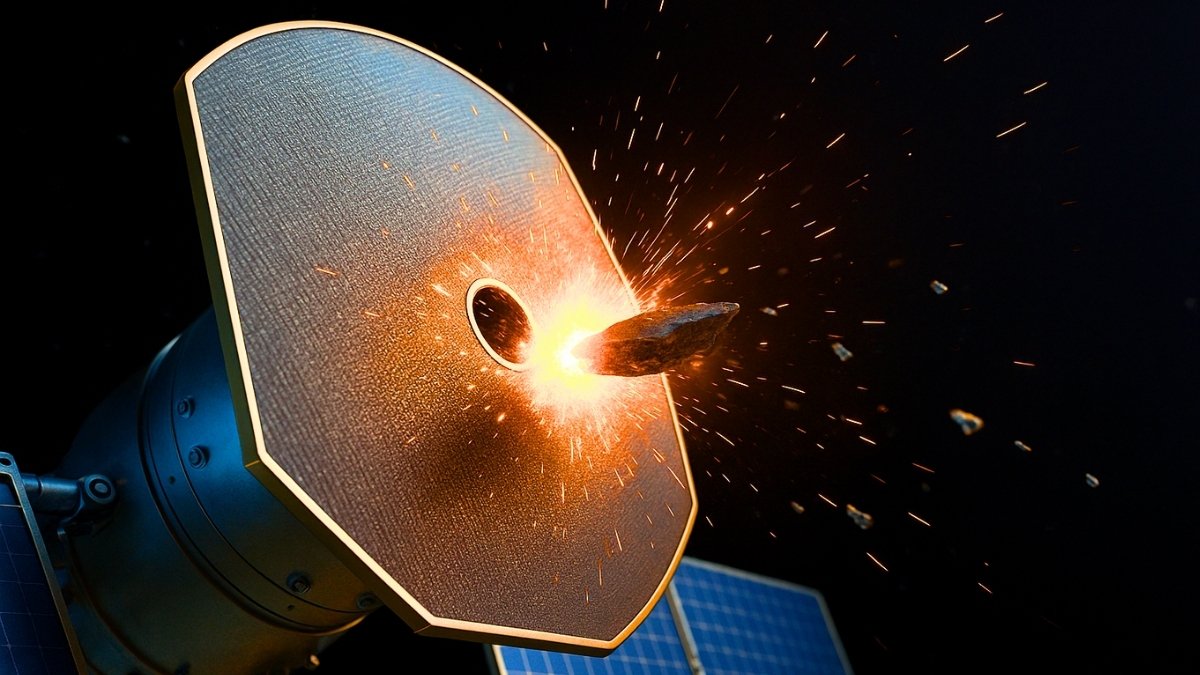

Kosmiczny pancerz działa. Pierwszy raz nie będziemy bezbronni poza Ziemią

Komputer zaprojektowany przez nastolatka!

Polska oczyszczalnia zdobyta przez ruskich hakerów. Robili co chcieli

SMS o zwrocie podatku zbiera żniwo wśród Polaków. Można stracić konto

Minął 14 października, wciąż masz Windows 10 i… śpisz spokojnie. Czy słusznie?

Jak ustawić hasło na komputer? Przewodnik krok po kroku

Zmiana zapisu zdjęć w telefonach Samsunga. Przyzwyczaisz się

Bezpieczeństwo zaczyna się od zrozumienia - jak naprawdę chronić procesy produkcyjne w nowoczesnym zakładzie przemysłowym

Adobe AEM Forms (CVE-2025-54253) już wykorzystywana w atakach: co muszą zrobić zespoły bezpieczeństwa