Lekarze dostają fałszywe sms-y w sprawie aktualizacji certyfikatów. ZUS: to próba oszustwa

Fotowoltaika na celowniku cyberprzestępców. choćby FBI zwróciło na nich uwagę

Koniec wsparcia dla Office 2016 i 2019 – obowiązkowy zakup nowej wersji?

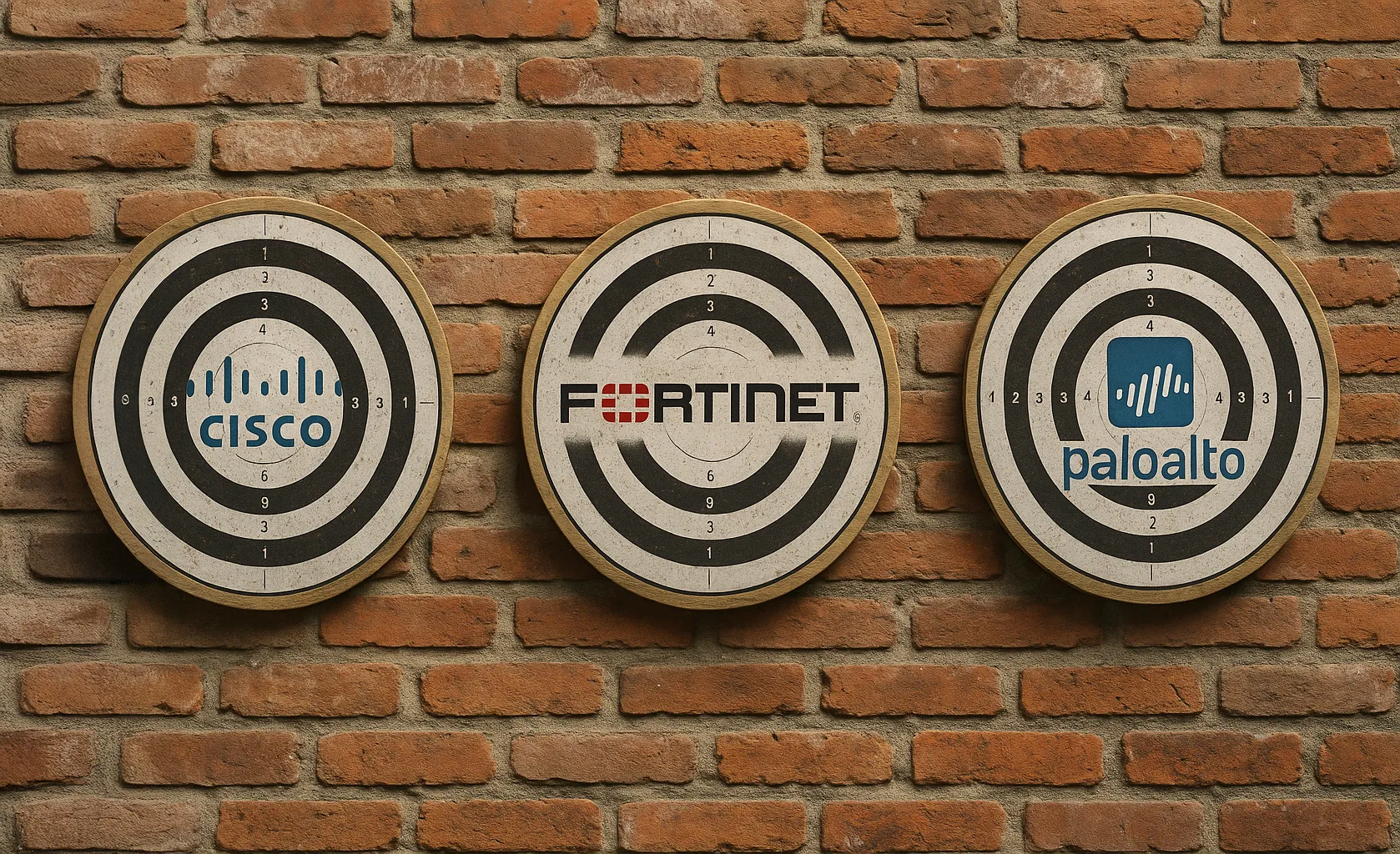

Urządzenia Cisco, Fortinet i Palo Alto Networks celem skoordynowanej kampanii cyberprzestępczej!

Anielski orszak dla Windowsa 10. To już dziś

MacOS 26.1 i bezpieczeństwo – co się zmienia, co zostało poprawione i na co zwrócić uwagę? To ostatnia wersja dla procesorów Intel

Microsoft Teams coraz częstszym narzędziem ataku

Przewaga Kontraktowa vs. Rolnicy: UOKiK Stawia Kolejne Zarzuty

SonicWall: masowe przejęcia kont SSL VPN po incydencie z kopią zapasową konfiguracji — co wiemy i co robić

Microsoft uszczelnia IE Mode w Edge po atakach z wykorzystaniem 0-day w Chakra