Jak nie Pegasus, to Predator. Afera szpiegowska w Grecji

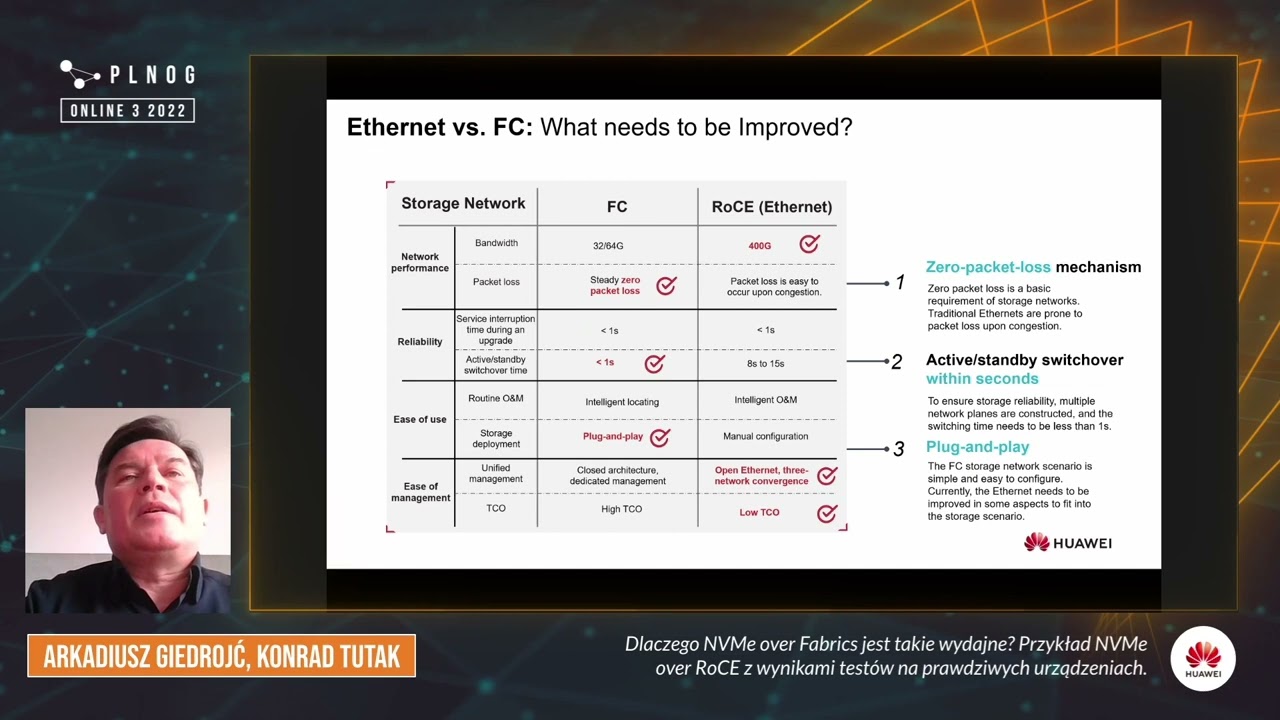

PLNOG 3 ONLINE: Dlaczego NVMe over Fabrics jest takie wydajne? (Arkadiusz Giedrojc, Konrad Tutak)

Przejęcie konta AV-TEST.org na Twitterze

Cyberatak na włoski urząd skarbowy

Phishing QBot wykorzystuje Kalkulator Windowsa do zainfekowania urządzenia.

Prototyp komputera Apple na aukcji. Projektował go Jobs, składał Wozniak

Robot złamał palce 7-latkowi

Uwaga na dziurę w Sonic Wall!

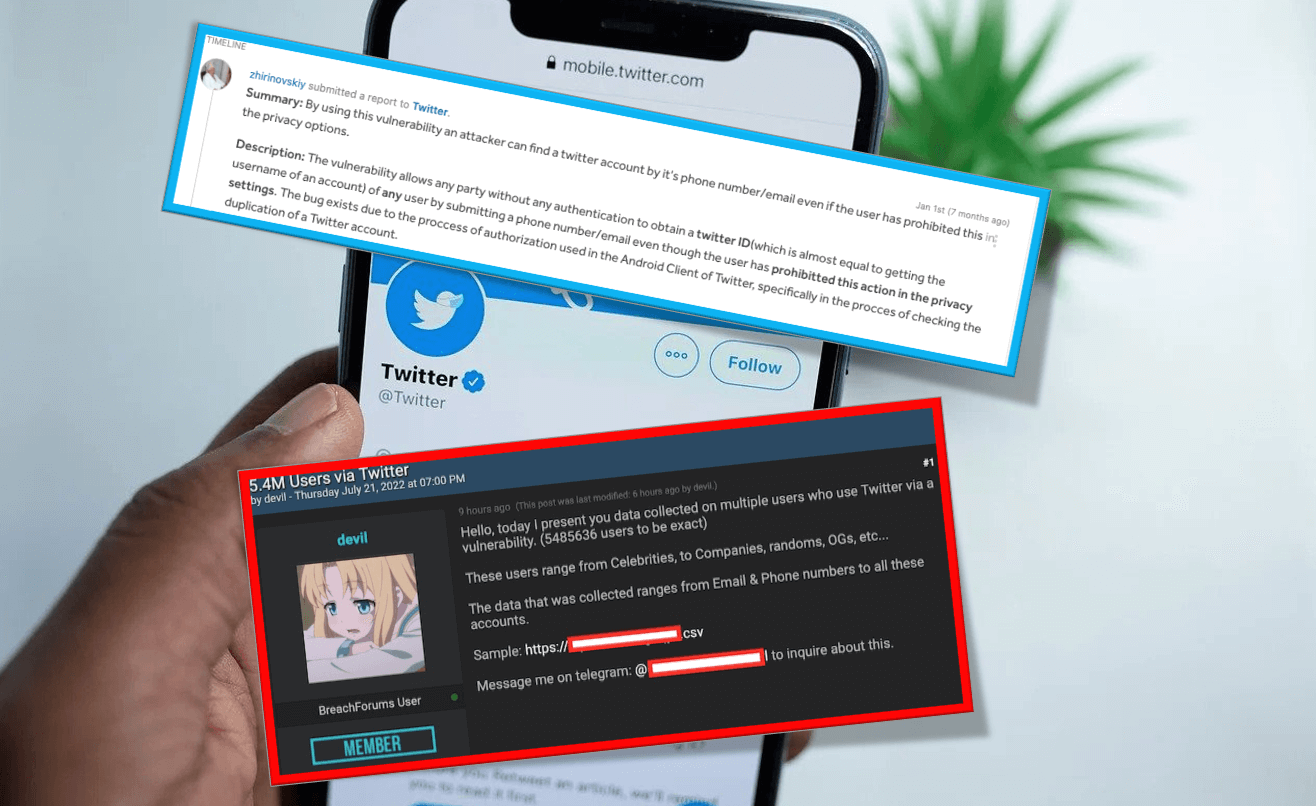

Wyciek danych z Twittera. Miliony kont w niebezpieczeństwie

Brak wykwalifikowanej kadry i starzejące się systemy główną barierą cyfryzacji – raport Veeam