Arduino 85: Budujemy termostat - część chmurowa

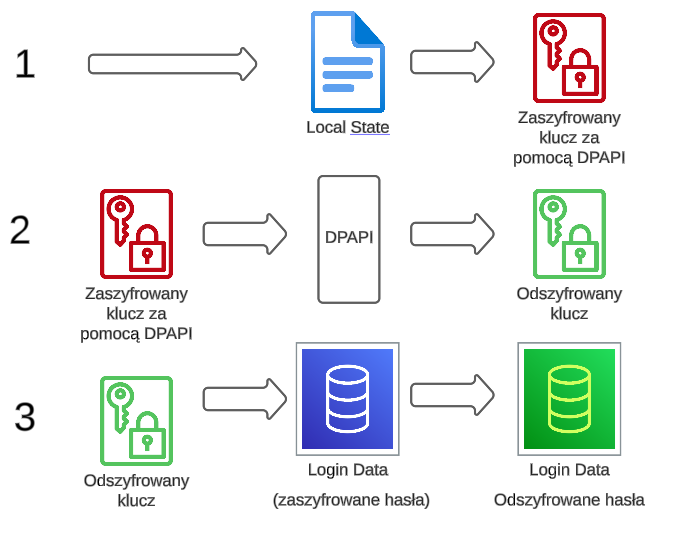

Credential Stealery cz.2 – Jak kraść hasła zapisane w przeglądarce Microsoft Edge?

Corponomicon 1 – pozew za naruszanie dobrego imienia

Klienci popularnego banku otrzymują niebezpieczne SMS-y. Eksperci apelują o ostrożność

Wyciek danych osobowych członków partii Nowa Nadzieja

Gotówka w domu? Eksperci mówią jasno - tyle pieniędzy warto trzymać na wszelki wypadek!

Krytyczna luka bezpieczeństwa w starszych wersjach systemu Windows

Łatajcie Fortinet! Ataki prowadzą do szyfrowania infrastruktury

Echa Dwóch Sesji: Nowe przepisy na rzecz praw pracowniczych i ochrony dzieci w Chinach

Dlaczego Google wycofało się z Chin? Hakerski atak, który zatrząsł światem – KŚ wyjaśnia