Windows 11 KB5079473 i KB5078883: marcowe aktualizacje wzmacniają bezpieczeństwo, telemetrykę i odzyskiwanie systemu

Microsoft domyślnie włączy Hotpatch w Windows Autopatch od maja 2026

Nowy test Turinga w malware: geometria ruchu kursora pomaga omijać sandboxy

Rosyjscy hakerzy atakują użytkowników WhatsApp i Signal. Alarm w Holandii

Zhakowany szpital w Szczecinie zawiesza część usług

Kontrola dostępu i nagrywanie działań użytkowników – rozwiązanie JumpServer

Rząd przyjął Strategię Cyberbezpieczeństwa RP

Wojna w Iranie może napędzić outsourcing IT. Firmy będą szukać oszczędności i specjalistów od cyberbezpieczeństwa [Komentarz ekspercki]

![Wojna w Iranie może napędzić outsourcing IT. Firmy będą szukać oszczędności i specjalistów od cyberbezpieczeństwa [Komentarz ekspercki]](https://ocdn.eu/pulscms-transforms/1/-ZVktkuTURBXy8wYWVlYzFkZC04MDk2LTRlNTgtOGEzYS1lZjRmZGZiMDkyN2EuanBlZ5GTBc0EsM0CdA)

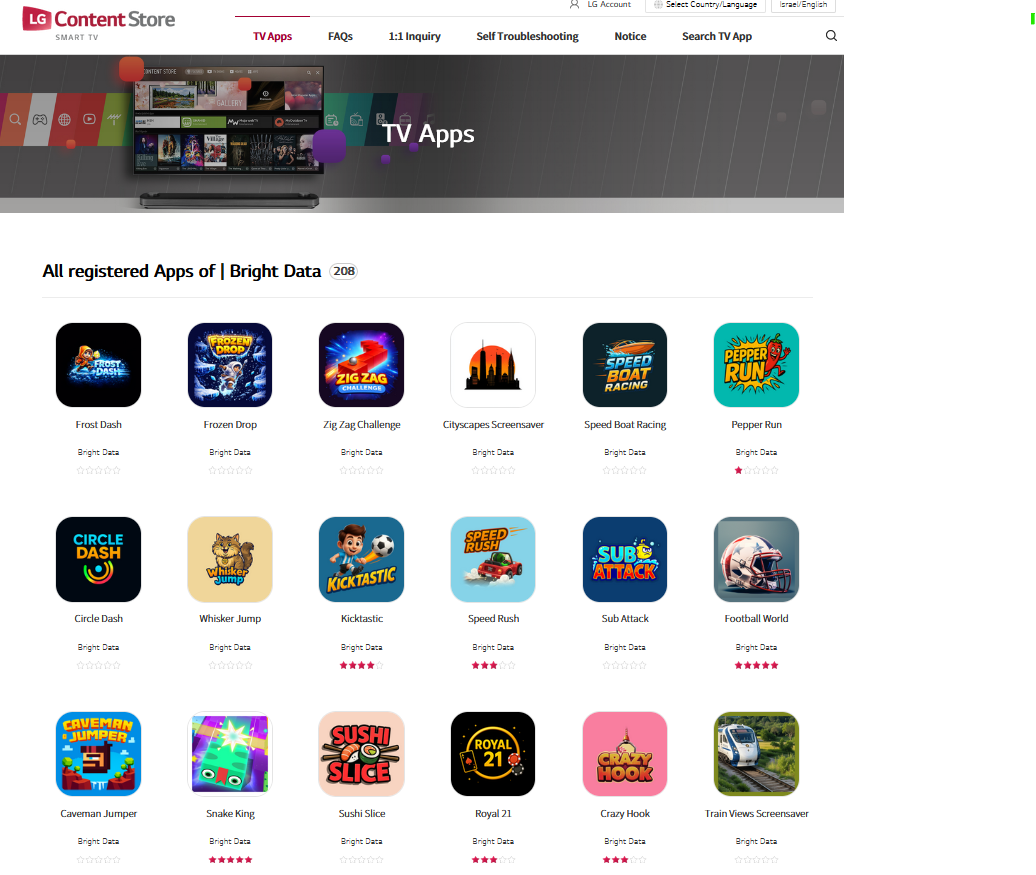

Twój telewizor szpieguje internet. Ciebie też.

Sprzedajesz auto na OTOMOTO? Uważaj na fałszywą weryfikację