Google potwierdza włamanie do portalu Law Enforcement Request System

Hakerzy zaatakowali systemy. Chaos na lotniskach w Europie

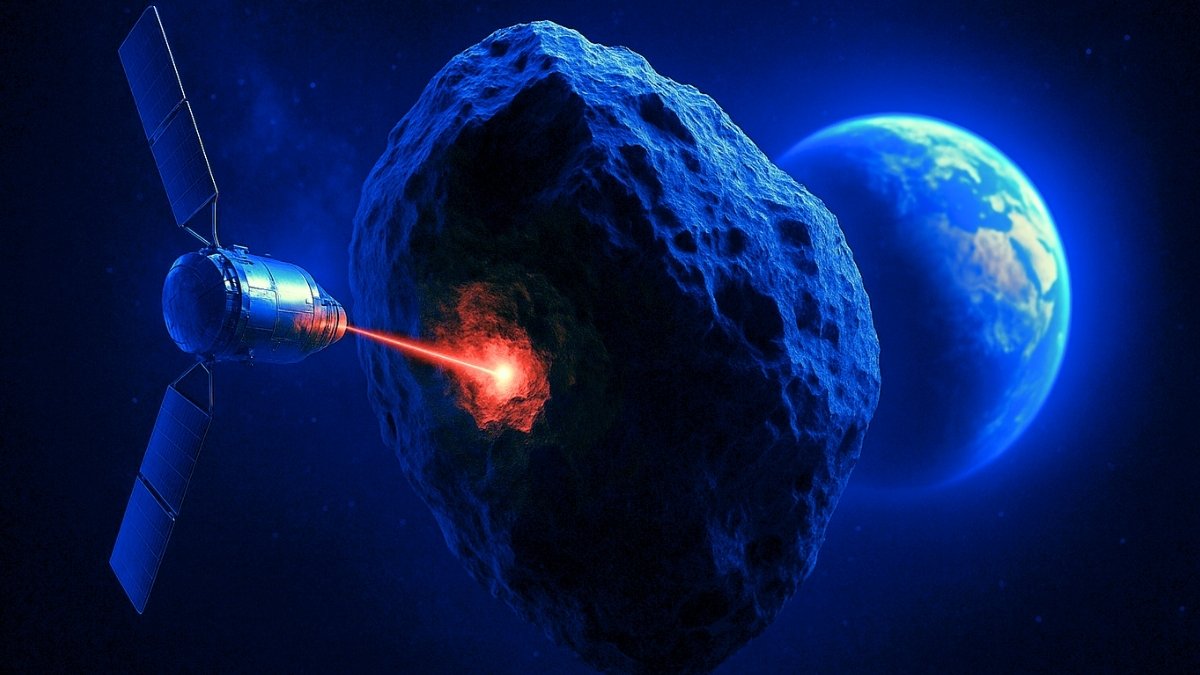

Uderzą w zły punkt i po nas. Mają pomysł, jak chronić Ziemię przed planetoidami

Polska kolej testuje najważniejszy system. Od niego zależy bezpieczeństwo na torach

MI6 szykuje się na wojnę. Poszuka nowych Bondów w darknecie

Jak sprawdzić i usunąć historię przeglądarki Chrome i innych?

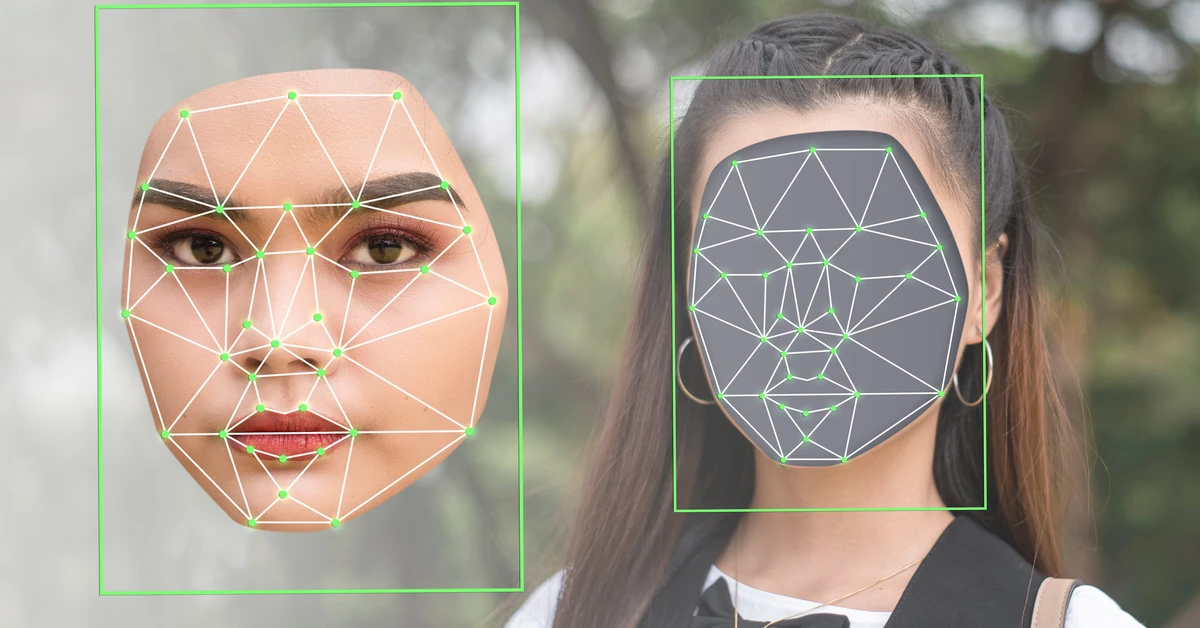

Potrzebujemy prawa, które ochroni na przed wpływem deepfake'ów. Prezes UODO nie ma złudzeń

InPost, DPD i DHL? Nie, te strony internetowe to pułapki oszustów

Centrum Łukasiewicz i Siemens ogłaszają współpracę na rzecz cyfrowej transformacji polskiego przemysłu i cyberbezpieczeństwa

Fałszywe powiadomienia o znakach towarowych – nowa kampania phishingowa z wykorzystaniem Google AppSheet