Z maluchem na rowerze — na co zwrócić uwagę? Inspekcja Handlowa alarmuje

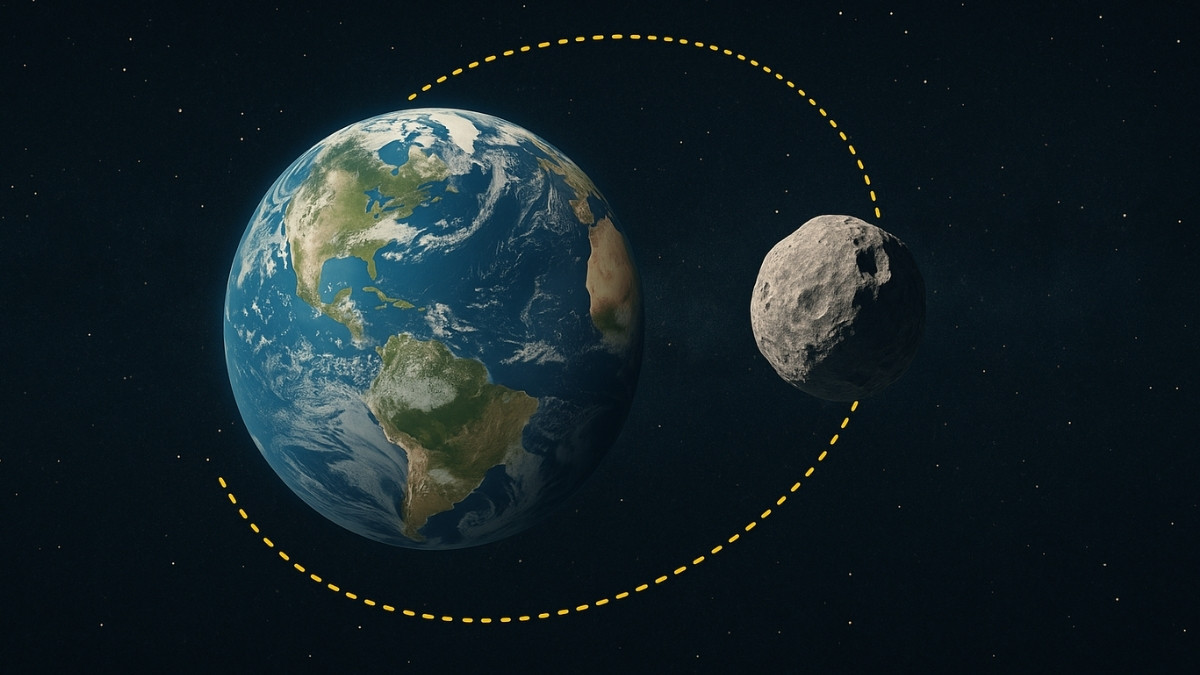

Odkryto nowego towarzysza Ziemi. Ukrywał się w cieniu

Wyciek danych pracowników PKO BP z niezabezpieczonego UEM

SYGNALIŚCI MAJĄ CIĘŻKO

MStłuczka jako pierwszy krok do cyfrowej administracji drogowej. Jak zgłosić kolizję w 5 minut i uniknąć papierologii?

Próba cyberataku na wodociągi w Polsce. Służby udaremniły zagrożenie

Czy Twój telefon Cię podgląda?

Polska będzie miała własnego Starlinka. Podziękujmy Unii za kasę z KPO

Powstaje krajowa Certyfikacja Cyberbezpieczeństwa dla wszelkiego rodzaju usług i oprogramowania

„Kerberoasting i Active Directory – kiedy domyślne ustawienia Microsoftu stają się zaproszeniem dla ransomware”, czyli senator oskarża Microsoft